Բովանդակություն

- Ինչու ստեղծել ներխուժման հայտնաբերման համակարգ:

- Snort փաթեթի տեղադրում

- Oinkmaster օրենսգրքի ստացում

- Հետևեք ստորև նշված քայլերին ՝ ձեր Oinkmaster կոդը ստանալու համար.

- Մտնելով Oinkmaster օրենսգիրքը Snort- ում

- Կանոնների ձեռքով թարմացում

- Ինտերֆեյսների ավելացում

- Կազմաձևում է միջերեսը

- Կանոնների կատեգորիաների ընտրություն

- Ո՞րն է կանոնների կատեգորիաների նպատակը:

- Ինչպե՞ս կարող եմ լրացուցիչ տեղեկություններ ստանալ կանոնների կատեգորիաների մասին:

- Խռմփոց կանոնների հանրաճանաչ կատեգորիաներ

- Նախամշակիչի և հոսքի կարգավորումներ

- Սկսելով ինտերֆեյսները

- Եթե խռմփոցը չկարողանա սկսել

- Checkգուշացումների ստուգում

Սեմն աշխատում է որպես ալգորիթմական առևտրային ֆիրմայի ցանցի վերլուծաբան: Նա տեղեկատվական տեխնոլոգիայի բակալավրի աստիճան է ստացել UMKC- ից:

Ինչու ստեղծել ներխուժման հայտնաբերման համակարգ:

Հակերները, վիրուսները և այլ սպառնալիքները անընդհատ զննում են ձեր ցանցը `ներս մտնելու միջոց փնտրելով: Ընդամենը մեկ կոտրված մեքենա է պետք, որ ամբողջ ցանցը վտանգի ենթարկվի: Այս պատճառներով ես խորհուրդ եմ տալիս ստեղծել ներխուժման հայտնաբերման համակարգ, որպեսզի կարողանաք ապահով պահել ձեր համակարգերը և վերահսկել ինտերնետում առկա տարբեր սպառնալիքները:

Snort- ը բաց կոդով IDS է, որը հեշտությամբ կարելի է տեղադրել pfSense firewall- ի վրա `տնային կամ կորպորատիվ ցանցը ներխուժողներից պաշտպանելու համար: Snort- ը կարող է նաև կազմաձեւվել ՝ գործելու որպես ներխուժման կանխարգելման համակարգ (IPS) ՝ այն դարձնելով շատ ճկուն:

Այս հոդվածում ես ձեզ կուղեկցեմ Snf- ի pfSense 2.0-ի վրա տեղադրման և կարգաբերման գործընթացով, որպեսզի կարողանաք իրական ժամանակում վերլուծել երթևեկը:

Snort փաթեթի տեղադրում

Snort- ով սկսելու համար հարկավոր է տեղադրել փաթեթը `օգտագործելով pfSense փաթեթի կառավարիչը: Փաթեթի կառավարիչը գտնվում է pfSense վեբ GUI համակարգի ընտրացանկում:

Տեղադրեք Snort փաթեթների ցանկից և այնուհետև կտտացրեք գումարած խորհրդանիշին աջ կողմում ՝ տեղադրումն սկսելու համար:

Նորմալ է, որ խռմփոցը մի քանի րոպե տևի տեղադրելու համար, այն ունի մի քանի կախվածություն, որոնք նախ պետք է pfSense- ը ներբեռնի և տեղադրի:

Տեղադրումն ավարտելուց հետո Snort- ը կհայտնվի ծառայությունների ընտրացանկում:

Snort- ը կարող է տեղադրվել `օգտագործելով pfSense փաթեթի կառավարչի միջոցով:

Oinkmaster օրենսգրքի ստացում

Որպեսզի Snort- ը օգտակար լինի, այն պետք է թարմացվի նորագույն կանոնների հավաքածուով: Snort փաթեթը կարող է ավտոմատ կերպով թարմացնել այս կանոնները ձեզ համար, բայց նախ պետք է ձեռք բերել Oinkmaster ծածկագիր:

Snort- ի կանոնների երկու տարբեր հավաքածու կա.

- Բաժանորդի թողարկման հավաքածուն առկա ամենաթարմ կանոնների շարք է: Այս կանոններին իրական ժամանակում մուտք ունենալը պահանջում է տարեկան վճարովի բաժանորդագրություն:

- Կանոնների մյուս տարբերակը գրանցված օգտագործողի թողարկումն է, որն ամբողջովին անվճար է յուրաքանչյուրի համար, ով գրանցվում է Snort.org կայքում:

Երկու կանոնների հավաքածուների հիմնական տարբերությունն այն է, որ գրանցված օգտագործողի թողարկման կանոնները բաժանորդագրության կանոններից հետ են 30 օրից: Եթե ցանկանում եք առավել արդի պաշտպանություն, ապա պետք է բաժանորդագրություն ձեռք բերեք:

Հետևեք ստորև նշված քայլերին ՝ ձեր Oinkmaster կոդը ստանալու համար.

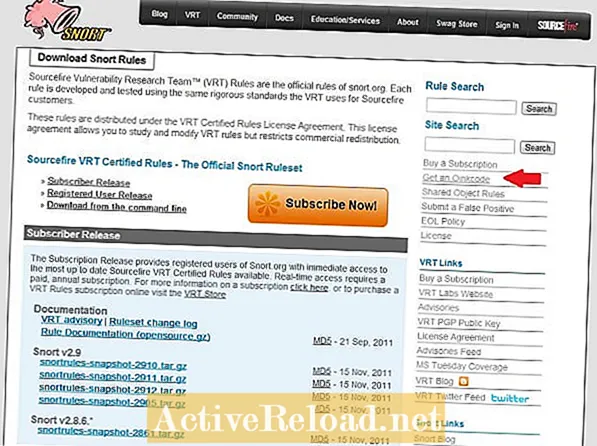

- Այցելեք Snort կանոնների կայքէջ ՝ ձեզ համար անհրաժեշտ տարբերակը ներբեռնելու համար:

- Սեղմեք «Գրանցվել հաշվի համար» և ստեղծել Snort հաշիվ:

- Ձեր հաշիվը հաստատելուց հետո մուտք գործեք Snort.org:

- Կտտացրեք «Իմ հաշիվը» վերին հղման տողում:

- Կտտացրեք «Բաժանորդագրություններ և Oinkcode» ներդիրին:

- Կտտացրեք Oinkcodes հղմանը և այնուհետև կտտացրեք «Ստեղծել ծածկագիր»:

Կոդը կմնա պահված ձեր հաշվի մեջ, որպեսզի անհրաժեշտության դեպքում այն կարողանաք ավելի ուշ ձեռք բերել: Այս կոդը անհրաժեշտ է մուտքագրել pfSense- ի Snort- ի պարամետրերում:

Snort.org- ից կանոններ ներբեռնելու համար անհրաժեշտ է Oinkmaster կոդ:

Մտնելով Oinkmaster օրենսգիրքը Snort- ում

Oinkcode- ը ստանալուց հետո այն պետք է մուտքագրվի Snort փաթեթի կարգավորումներում: Snort- ի կարգավորումների էջը կհայտնվի վեբ ինտերֆեյսի ծառայությունների ցանկում: Եթե դա տեսանելի չէ, համոզվեք, որ փաթեթը տեղադրված է և անհրաժեշտության դեպքում նորից տեղադրեք փաթեթը:

Oinkcode- ը պետք է մուտքագրվի Snort պարամետրերի ընդհանուր պարամետրերի էջում: Ես սիրում եմ նաև ստուգել վանդակը, որպեսզի հնարավոր լինի enableարգացող սպառնալիքների կանոնները: ET կանոնները պահպանվում են բաց կոդով համայնքի կողմից և կարող են տրամադրել մի քանի լրացուցիչ կանոններ, որոնք հնարավոր չէ գտնել «Snort» հավաքածուում:

Ավտոմատ թարմացումներ

Լռելյայնորեն, Snort փաթեթը ավտոմատ կերպով չի թարմացնի կանոնները: Առաջարկվող թարմացման միջակայքը 12 ժամը մեկ անգամն է, բայց սա կարող եք փոխել ՝ համապատասխանելով ձեր միջավայրին:

Մի մոռացեք, որ փոփոխությունները կատարելուց հետո կտտացրեք «պահպանել» կոճակին:

Կանոնների ձեռքով թարմացում

Snort- ը չի պարունակում ոչ մի կանոն, ուստի առաջին անգամ ստիպված կլինեք ձեռքով թարմացնել դրանք: Ձեռնարկի թարմացումը գործարկելու համար կտտացրեք թարմացումների ներդիրին և այնուհետև կտտացրեք թարմացման կանոնների կոճակին:

Փաթեթը կներբեռնի վերջին կանոնների հավաքածուները Snort.org կայքից և նաև Emerging Threats, եթե այդ տարբերակն ընտրված է:

Թարմացումներն ավարտելուց հետո կանոնները արդյունահանվելու են և պատրաստ կլինեն օգտագործման:

Կանոնները պետք է ձեռքով ներբեռնվեն, երբ Snort- ը տեղադրվի:

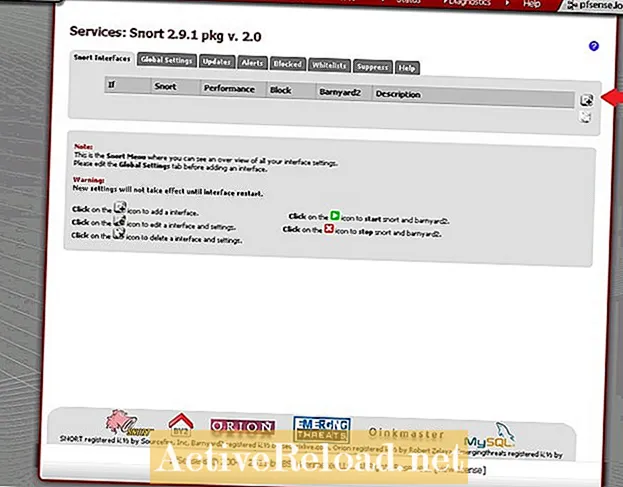

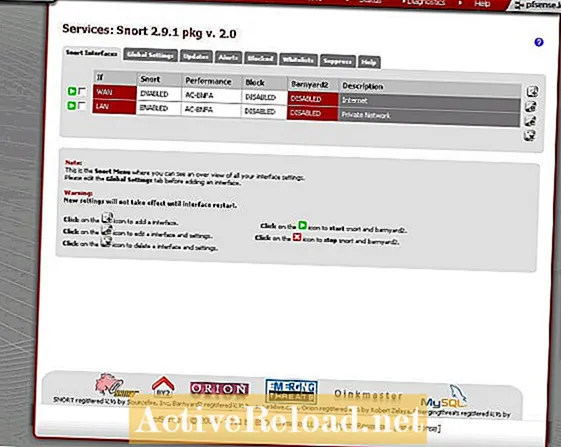

Ինտերֆեյսների ավելացում

Նախքան Snort- ը կսկսի գործել որպես ներխուժման հայտնաբերման համակարգ, դրա համար պետք է հատկացնել ինտերֆեյս: Բնորոշ կազմաձևը Snort- ի համար ցանկացած WAN ինտերֆեյս վերահսկելու համար է: Snort- ի մյուս ամենատարածված կազմաձևումը WAN- ի և LAN- ի ինտերֆեյսի վերահսկման համար է:

LAN- ի ինտերֆեյսի մոնիտորինգը կարող է որոշակի տեսանելիություն ապահովել ձեր ցանցի ներսում տեղի ունեցող հարձակումներին: Հազվադեպ չէ, որ LAN ցանցում գտնվող համակարգիչը վարակվում է չարամիտ ծրագրերով և սկսում է հարձակումներ իրականացնել ցանցի ներսում և դրսում գտնվող համակարգերի վրա:

Ինտերֆեյս ավելացնելու համար կտտացրեք Snort ինտերֆեյսի ներդիրում հայտնաբերված գումարած խորհրդանիշին:

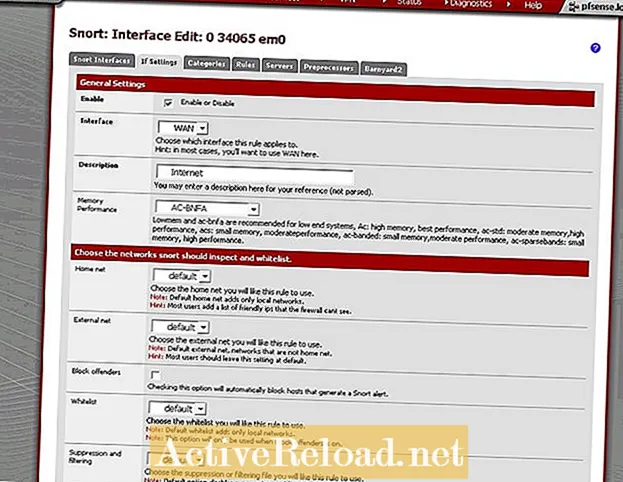

Կազմաձևում է միջերեսը

Ավելացնել միջերեսի կոճակը կտտացնելուց հետո կտեսնեք ինտերֆեյսի կարգավորումների էջը:Պարամետրերի էջը պարունակում է բազմաթիվ ընտրանքներ, բայց կան միայն մի քանիսը, որոնց մասին իսկապես պետք է անհանգստանաք ՝ գործը գործի դնելու համար:

- Նախ, ստուգեք էջի վերևում միացված տուփը:

- Հաջորդը ընտրեք այն ինտերֆեյսը, որը ցանկանում եք կազմաձևել (այս օրինակում ես նախ կարգավորում եմ WAN- ը):

- Հիշողության կատարումը սահմանեք AC-BNFA:

- Նշեք «Մուտք գործեք ահազանգերը ՝ unified2 ֆայլը խեղդելու համար» վանդակում, այնպես որ barnyard2 կգործի:

- Սեղմեք պահեք:

Եթե վազում եք ա բազմավանկ երթուղիչ, կարող եք առաջ գնալ և կարգավորել ձեր համակարգի մյուս WAN ինտերֆեյսները: Ես նաև խորհուրդ եմ տալիս ավելացնել LAN ինտերֆեյսը:

Նախքան ինտերֆեյսները սկսելը, կան ևս մի քանի կարգավորումներ, որոնք անհրաժեշտ է կազմաձևել յուրաքանչյուր ինտերֆեյսի համար: Լրացուցիչ պարամետրերը կազմաձևելու համար վերադառնաք Snort ինտերֆեյսերի ներդիրին և կտտացրեք «E» խորհրդանիշին ՝ ինտերֆեյսի կողքին գտնվող էջի աջ կողմում: Սա ձեզ հետ կտանի տվյալ ինտերֆեյսի կազմաձևման էջ: Որպեսզի ընտրեք կանոնների կատեգորիաները, որոնք պետք է միացված լինեն ինտերֆեյսի համար, կտտացրեք կատեգորիաների ներդիրին: Հայտնաբերման բոլոր կանոնները բաժանված են կատեգորիաների: Gingագող սպառնալիքներից կանոններ պարունակող կատեգորիաները կսկսվեն «առաջացող» բառերով, իսկ Snort.org- ի կանոնները ՝ «խռխռոց» բառերով: Կատեգորիաներ ընտրելուց հետո կտտացրեք էջի ներքևում գտնվող պահման կոճակին: Կանոնները բաժանելով կատեգորիաների, դուք կարող եք թույլ տալ միայն ձեզ հետաքրքրող որոշակի կատեգորիաներ: Խորհուրդ եմ տալիս միացնել ավելի ընդհանուր կատեգորիաներից մի քանիսը: Եթե ձեր ցանցում հատուկ ծառայություններ եք վարում, ինչպիսիք են վեբը կամ տվյալների շտեմարանի սերվերը, ապա պետք է ակտիվացնեք նաև դրանց վերաբերող կատեգորիաները: Կարևոր է հիշել, որ Snort- ն ավելի շատ համակարգային ռեսուրսներ կպահանջի ամեն անգամ, երբ լրացուցիչ կատեգորիա միանա: Սա կարող է նաև մեծացնել կեղծ դրականի քանակը: Ընդհանուր առմամբ, ամենալավն այն է, որ միացնեք միայն ձեզ անհրաժեշտ խմբերը, բայց ազատ զգացեք փորձեր կատեգորիաների հետ և տեսեք, թե ինչն է ավելի լավ:Կանոնների կատեգորիաների ընտրություն

Ո՞րն է կանոնների կատեգորիաների նպատակը:

Ինչպե՞ս կարող եմ լրացուցիչ տեղեկություններ ստանալ կանոնների կատեգորիաների մասին:

Եթե ցանկանում եք պարզել, թե ինչ կանոններ կան կատեգորիայի մեջ և ավելին իմանալ դրանց կատարման մասին, ապա կարող եք սեղմել կատեգորիայի վրա: Սա ձեզ ուղղակիորեն կապելու է կատեգորիայի բոլոր կանոնների ցուցակին:

Խռմփոց կանոնների հանրաճանաչ կատեգորիաներ

| Կատեգորիայի անվանումը | Նկարագրություն |

|---|---|

snort_botnet-cnc.rules | Թիրախավորում է հայտնի botnet հրամանի և կառավարման հոստերը: |

snort_ddos.rules | Հայտնաբերում է ծառայողական հարձակումների մերժումը: |

snort_scan.rules | Այս կանոնները հայտնաբերում են նավահանգստային զննումները, Nessus զոնդերը և այլ տեղեկատվություն հավաքող հարձակումները: |

snort_virus.rules | Հայտնաբերում է հայտնի տրոյաների, վիրուսների և որդերի ստորագրությունները: Շատ խորհուրդ է տրվում օգտագործել այս կատեգորիան: |

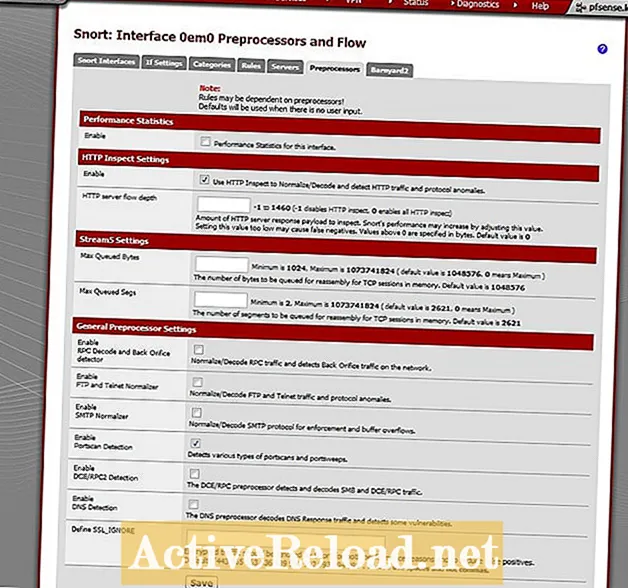

Նախամշակիչի և հոսքի կարգավորումներ

Նախընտրական պրոցեսորների կարգաբերումների էջում կան մի քանի կարգավորումներ, որոնք պետք է միացված լինեն: Հայտնաբերման շատ կանոններ պահանջում են, որ HTTP ստուգումը միացված լինի, որպեսզի նրանք աշխատեն:

- HTTP ստուգման պարամետրերի ներքո միացրեք «Օգտագործել HTTP ստուգումը ՝ նորմալացնելու / վերծանելու համար»

- Ընդհանուր նախածրագրային պարամետրերի բաժնում միացրեք «Portscan Detection»

- Պահեք պարամետրերը:

Սկսելով ինտերֆեյսները

Երբ Snort- ին ավելացվում է նոր ինտերֆեյս, այն ինքնաբերաբար չի սկսում գործել: Ինտերֆեյսները ձեռքով սկսելու համար կտտացրեք կազմաձևված յուրաքանչյուր ինտերֆեյսի ձախ կողմում գտնվող կանաչ նվագի կոճակին:

Երբ Snort- ը վազում է, ինտերֆեյսի անվան տակ գտնվող տեքստը կհայտնվի կանաչ գույնով: Snort- ը դադարեցնելու համար կտտացրեք ինտերֆեյսի ձախ կողմում գտնվող կարմիր կանգառ կոճակին:

Գոյություն ունեն մի քանի ընդհանուր խնդիրներ, որոնք կարող են խանգարել Snort- ի սկսվելուն:

Եթե խռմփոցը չկարողանա սկսել

Checkգուշացումների ստուգում

Snort- ի հաջող կազմաձևումից և գործարկումից հետո, կանոնները համապատասխանող երթևեկի հայտնաբերումից հետո, դուք պետք է սկսեք նախազգուշացումներ տեսնել:

Եթե ոչ մի ահազանգ չեք տեսնում, մի փոքր ժամանակ տվեք և նորից ստուգեք: Կարող է տևել որոշ ժամանակ, մինչև որևէ ահազանգ տեսնեք ՝ կախված երթևեկի քանակից և միացված կանոններից:

Եթե ցանկանում եք հեռազանգերը դիտել հեռակա կարգով, կարող եք միացնել ինտերֆեյսի պարամետրը ՝ «Ուղարկումներ ուղարկել հիմնական համակարգի տեղեկամատյաններին»: Համակարգի տեղեկամատյաններում հայտնվող ահազանգերը կարող են լինել հեռակա դիտել ՝ օգտագործելով Syslog.

Այս հոդվածը ճշգրիտ է և համապատասխանում է հեղինակի լավագույն գիտելիքներին: Բովանդակությունը նախատեսված է միայն տեղեկատվական կամ ժամանցային նպատակներով և չի փոխարինում անձնական խորհրդատվությանը կամ մասնագիտական խորհրդատվությանը բիզնեսի, ֆինանսական, իրավական կամ տեխնիկական հարցերում: